Kubernetes生产落地实践

安装docker

https://www.runoob.com/docker/ubuntu-docker-install.html

安装 19.03 docker

https://blog.csdn.net/lcgskycby/article/details/108476333

docker 通过 CGroups实现资源的配额管理

Docker 中的 cpu,内存,网络的限制均通过CGroups实现

docker run -it --cpus=".5" nginx /bin/sh

设置容器分配的cpu百分比

Kubernetes 具有docker 不具备的功能

- 将应用水平扩容到多个集群

- 为扩容的实例提供负载均衡的策略

- 提供基本的健康检查和自愈能力

- 实现任务的统一调度

为什么需要 Kubernetes

传统的容器编排痛点

容器技术虽然解决了应用和基础设施异构的问题,让应用可以做到一次构建,多次部署,但在复杂的微服务场景,单靠 Docker 技术还不够,它仍然有以下问题没有解决:

- 集成和编排微服务模块

- 提供按需自动扩容,缩容能力

- 故障自愈

- 集群内的通信

Kubernetes 能解决的问题

- 按需的垂直扩容,新的服务器(node)能够轻易的增加或删除

- 按需的水平扩容,容器实例能够轻松扩容,缩容

- 副本控制器,你不用担心副本的状态

- 服务发现和路由

- 自动部署和回滚,如果应用状态错误,可以实现自动回滚

什么时候使用 Kubernetes

-

当你的应用是微服务架构

-

开发者需要快速部署自己的新功能到测试环境进行验证

-

降低硬件资源成本,提高使用率

什么时候不适合使用 Kubernetes

-

应用是轻量级的单体应用,没有高并发的需求

-

团队文化不适应变革

Kubernetes 的架构和核心概念

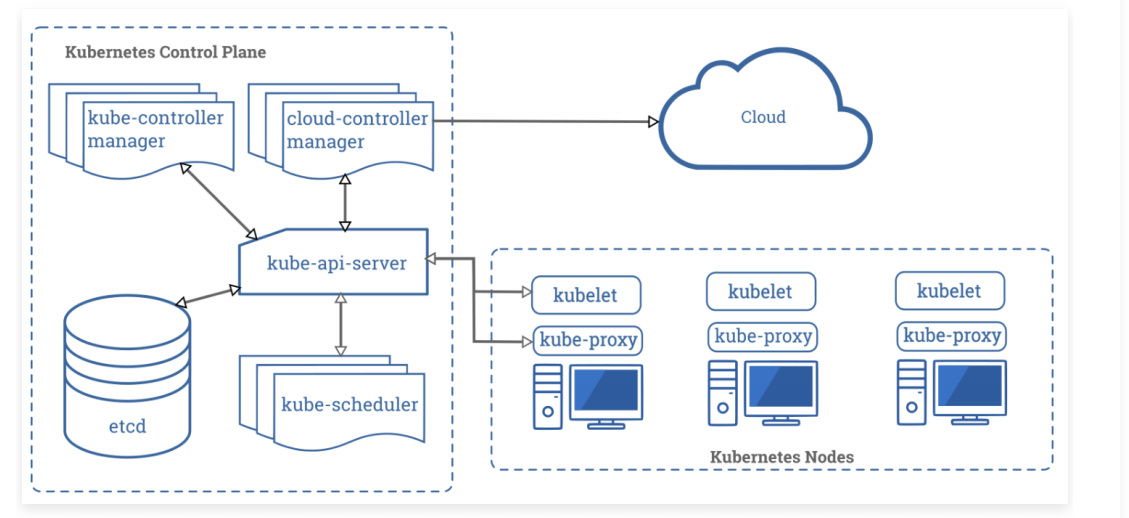

主控制节点组件

主控制节点组件对集群做出全局决策(比如调度),以及检测和响应集群事件(例如,当不满足部署的replicas 字段时,启动新的 pod)。

主控制节点组件可以在集群中的任何节点上运行。 然而,为了简单起见,设置脚本通常会在同一个计算机上启动所有主控制节点组件,并且不会在此计算机上运行用户容器。

-

apiserver

主节点上负责提供 Kubernetes API 服务的组件;它是 Kubernetes 控制面的前端组件。

-

etcd

etcd 是兼具一致性和高可用性的键值数据库,可以作为保存 Kubernetes 所有集群数据的后台数据库。

-

kube-scheduler

主节点上的组件,该组件监视那些新创建的未指定运行节点的 Pod,并选择节点让 Pod 在上面运行。

调度决策考虑的因素包括单个 Pod 和 Pod 集合的资源需求、硬件/软件/策略约束、亲和性和反亲和性规范、数据位置、工作负载间的干扰和最后时限。

-

kube-controller-manager

在主节点上运行控制器的组件。

从逻辑上讲,每个控制器都是一个单独的进程,但是为了降低复杂性,它们都被编译到同一个可执行文件,并在一个进程中运行。这些控制器包括:

- 节点控制器(Node Controller): 负责在节点出现故障时进行通知和响应。

- 副本控制器(Replication Controller): 负责为系统中的每个副本控制器对象维护正确数量的Pod。

- 终端控制器(Endpoints Controller):填充终端(Endpoints )对象(即加入 Service 和 Pod)

- 服务帐户和令牌控制器(Service Account & Token Controllers),为新的命名空间创建默认帐户和 API 访问令牌.

从节点组件

节点组件在每个节点上运行,维护运行的 Pod 并提供 Kubernetes 运行环境。

-

kubelet

一个在集群中每个节点上运行的代理。它保证容器都运行在 Pod 中。

kubelet 接收一组通过各类机制提供给它的 PodSpecs,确保这些 PodSpecs 中描述的容器处于运行状态且健康。kubelet 不会管理不是由 Kubernetes 创建的容器。

-

kube-proxy

kube-proxy 是集群中每个节点上运行的网络代理,实现 Kubernetes Service 概念的一部分。

kube-proxy 维护节点上的网络规则。这些网络规则允许从集群内部或外部的网络会话与 Pod 进行网络通信。

-

容器运行时(Container Runtime)

容器运行环境是负责运行容器的软件。

Kubernetes 支 持 多 个 容 器 运 行 环 境 : Docker 、 containerd 、 cri-o 、 rktlet 以 及 任何实现Kubernetes CRI (容器运行环境接口)。

插件(Addons)

-

DNS

尽管其他插件都并非严格意义上的必需组件,但几乎所有 Kubernetes 集群都应该有集群 DNS, 因为很多示例都需要 DNS 服务

-

Web 界面(仪表盘)

Dashboard 是Kubernetes 集群的通用的、基于 Web 的用户界面。 它使用户可以管理集群中运行的应用程序以及集群本身并进行故障排除。

-

容器资源监控

容器资源监控 将关于容器的一些常见的时间序列度量值保存到一个集中的数据库中,并提供用于浏览这些数据的界面。

-

集群层面日志

集群层面日志 机制负责将容器的日志数据 保存到一个集中的日志存储中,该存储能够提供搜索和浏览接口。

Ubuntu中安装配置Kubernetes

设置Kubernetes环境准备条件

- 关闭 防火墙

vi /etc/hosts

192.168.93.132 master

192.168.93.133 node1

192.168.93.130 node2

# 禁用交换分区(在旧版的 k8s 中 kubelet 都要求关闭 swapoff ,但最新版的 kubelet 其实已经支持 swap ,因此这一步其实可以不做。)

swapoff -a

# 永久禁用,打开/etc/fstab注释掉swap那一行。

sudo vim /etc/fstab

setenforce 0

sed -i 's/SELINUX=permissive/SELINUX=disabled/' /etc/sysconfig/selinux

# 将桥接的 IPv4 流量传递到 iptables 的链路

cat > /etc/sysctl.d/k8s.conf << EOF

net.bridge.bridge-nf-call-ip6tables = 1net.bridge.bridge-nf-call-iptables = 1 EOF

sysctl --system

# 时间同步

yum install ntpdate -y

ntpdate time.windows.com

# 修改内核参数(首先确认你的系统已经加载了 br_netfilter 模块,默认是没有该模块的,需要你先安装 bridge-utils)

apt-get install -y bridge-utils

modprobe br_netfilter

lsmod | grep br_netfilter

# 如果报错找不到包,需要先更新 apt-get update -y

安装Docker

#Centos

yum install -y yum-utils device-mapper-persistent-data lvm2

yum-config-manager --add-repo https://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo

yum makecache fast

yum -y install docker-ce

systemctl enable docker

systemctl start docker

#添加阿⾥云 YUM 软件源

cat > /etc/docker/daemon.json << EOF

{

"registry-mirrors": [

"https://dockerhub.azk8s.cn",

"https://reg-mirror.qiniu.com",

"https://quay-mirror.qiniu.com"

],

"exec-opts": [ "native.cgroupdriver=systemd" ]

}

EOF

#ubuntu

#安装docker

sudo apt install docker.io

#配置国内源和启动项

sudo vi /etc/docker/daemon.json

#把下⾯复制粘贴进去/etc/docker/daemon.json

{

"registry-mirrors": [

"https://dockerhub.azk8s.cn",

"https://reg-mirror.qiniu.com",

"https://quay-mirror.qiniu.com"

],

"exec-opts": [ "native.cgroupdriver=systemd" ]

}

#重启docker

sudo systemctl daemon-reload

sudo systemctl restart docker

安装配置Kubernetes

-

安装 kubelet kubeadm kubectl(master节点执行)

# 修改docker配置文件,使用 systemd 作为 cgroup 的驱动(Kubeadm init 推荐)daemon.json { "exec-opts": ["native.cgroupdriver=systemd"], "registry-mirrors": ["https://5tjkxq3e.mirror.aliyuncs.com"] } # 重启docker systemctl daemon-reload systemctl restart docker systemctl enable docker # 安装基础环境 apt-get install -y ca-certificates curl software-properties-common apt-transport-https curl curl -s https://mirrors.aliyun.com/kubernetes/apt/doc/apt-key.gpg | sudo apt-key add - # 执行配置k8s阿里云源 echo 'deb https://mirrors.aliyun.com/kubernetes/apt/ kubernetes-xenial main' >>/etc/apt/sources.list.d/kubernetes.list # 执行更新 apt-get update -y # 安装kubeadm、kubectl、kubelet #centos yum install -y kubelet-1.22.10 kubeadm-1.22.10 kubectl-1.22.10 systemctl enable kubelet #ubuntu apt-get update apt-get install -y kubelet=1.22.10-00 kubeadm=1.22.10-00 kubectl=1.22.10-00 # 阻止自动更新(apt upgrade时忽略)。所以更新的时候先unhold,更新完再hold。 apt-mark hold kubelet kubeadm kubectl # 查看kubelet日志 journalctl -xefu kubelet -

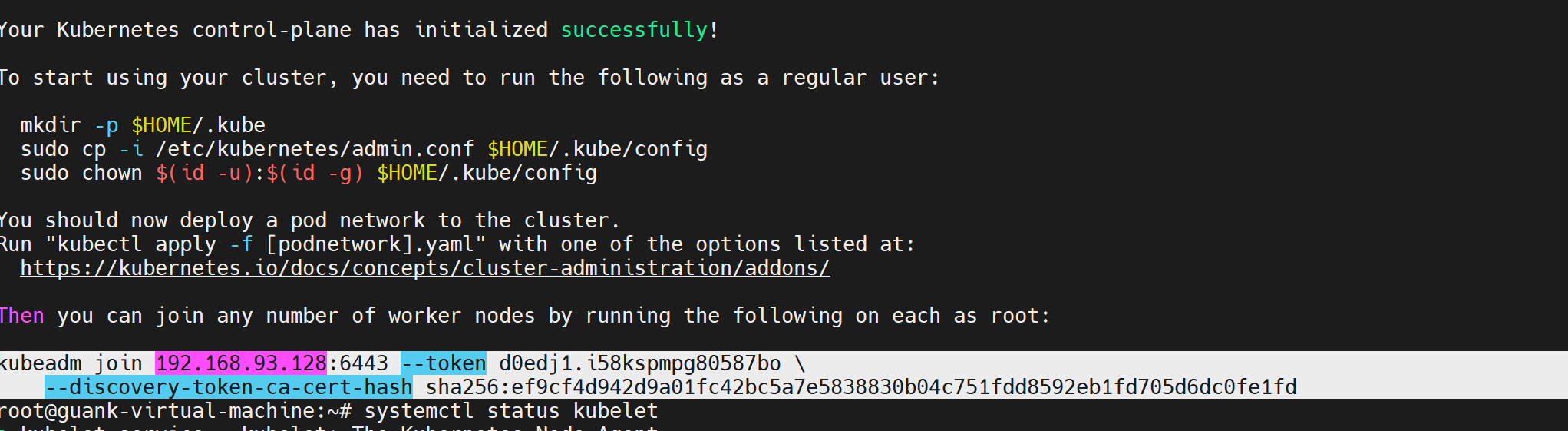

部署Master节点

kubeadm init --apiserver-advertise-address=192.168.86.128 --image-repository registry.aliyuncs.com/google_containers --kubernetes-version v1.22.10 --service-cidr=10.96.0.0/12 --pod-network-cidr=10.244.0.0/16 kubeadm init --control-plane-endpoint=master --image-repository registry.aliyuncs.com/google_containers --kubernetes-version v1.22.10 --service-cidr=10.96.0.0/12 --pod-network-cidr=10.244.0.0/16 echo 1 > /proc/sys/net/ipv4/ip_forward #重置kubeadm init kubeadm reset mkdir -p $HOME/.kube sudo cp -i /etc/kubernetes/admin.conf $HOME/.kube/config sudo chown $(id -u):$(id -g) $HOME/.kube/config注意:如果你用的是云环境,需要把apiserver-advertise-address改成主节点的内网 ip 地址。

配置KUBECONFIG 环境变量

hostnamectl set-hostname master echo "export KUBECONFIG=/etc/kubernetes/admin.conf" >> ~/.bash_profile

上图代表启动成功

-

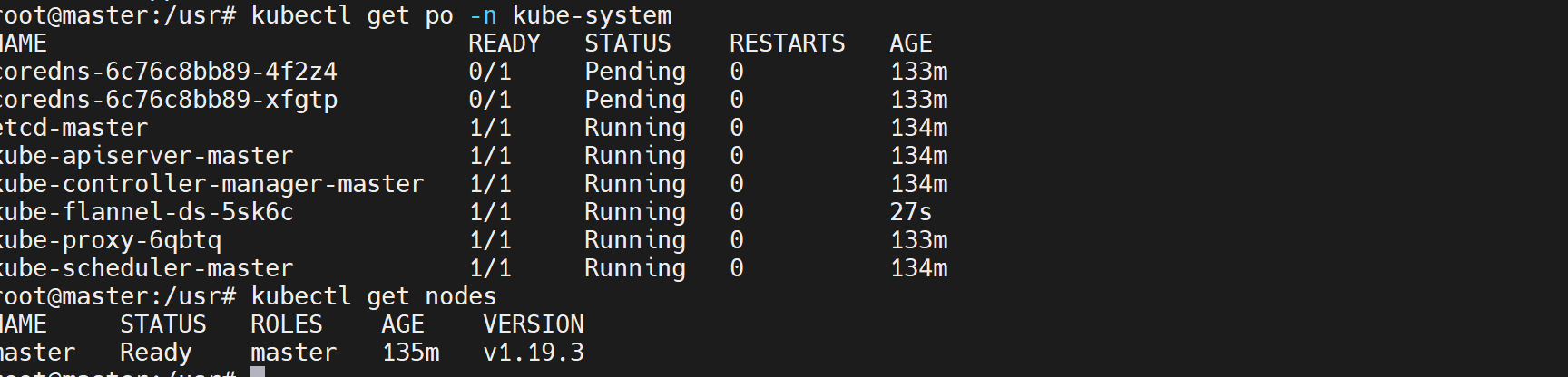

~~安装网络插件 Flannel(只需要在 Master 安装 flannel)~~过时

kubectl apply -f https://raw.githubusercontent.com/coreos/flannel/master/Docum entation/kube-flannel.yml查看是否成功创建flannel网络

kubectl get po -n kube-system

-

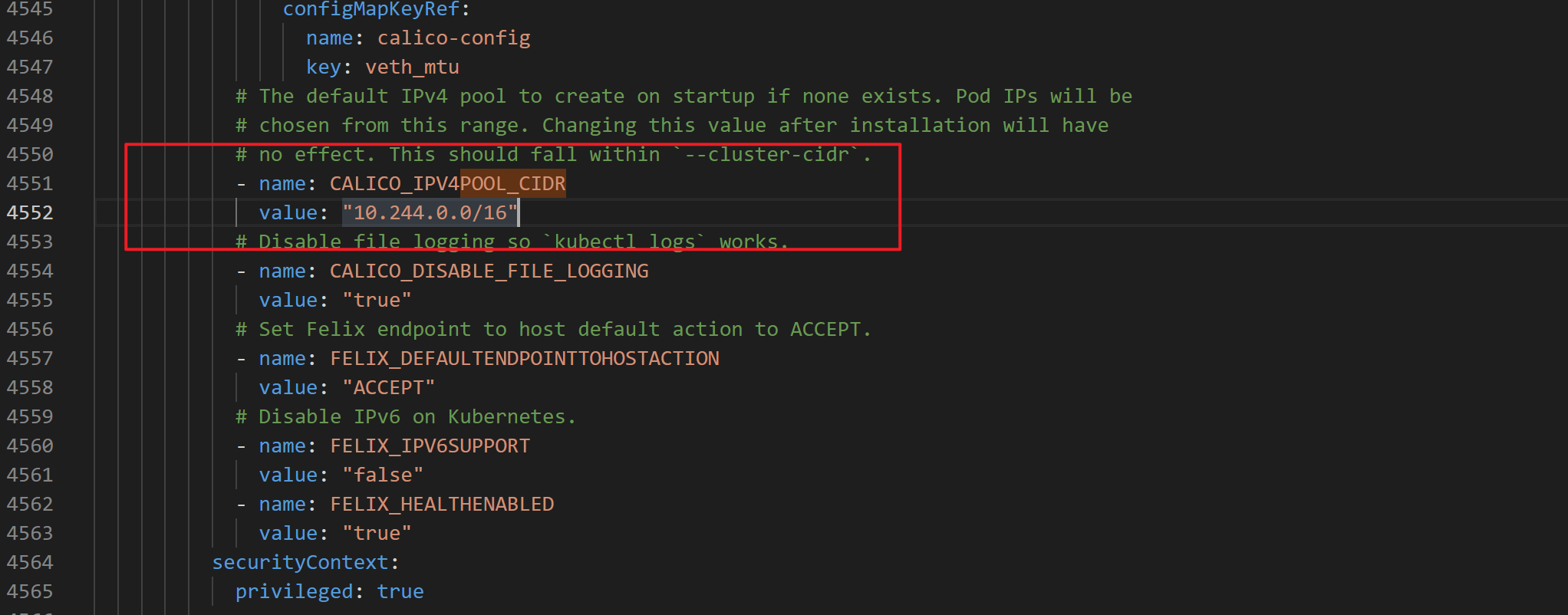

安装网络插件calico

wget https://docs.projectcalico.org/manifests/calico.yaml-

修改CIDR

该yaml文件中默认CIDR为192.168.0.0/16,需要与初始化时kube-config.yaml中的配置一致 如果是K8S部署的则应该设置成以下 10.244.0.0/16

kubectl create -f calico.yaml

-

安装node

执行以上步骤安装 kubeadm=1.19.3-00 kubectl=1.19.3-00 kubelet=1.19.3-00

kubeadm join 192.168.47.144:6443 --token napprp.yj4u91sk5n1fq9ya \

> --discovery-token-ca-cert-hash sha256:4706f26a51a2303a2c79ea8137206d250450994bec9861ee3981cf934ae1ff89

重新生成token

# 在Master节点生成加入节点的命令

kubeadm token create --print-join-command

kubeadm join 192.168.93.128:6443 --token 8juyhz.dkwdkhmnr3hwljqq --discovery-token-ca-cert-hash sha256:ef9cf4d942d9a01fc42bc5a7e5838830b04c751fdd8592eb1fd705d6dc0fe1fd

Kubernetes安装流程

Init 命令的工作流程

kubeadm init 命令通过执行下列步骤来启动一个 Kubernetes Control Plane节点。

-

运行一系列的预检项来验证系统状态。一些检查项目仅仅触发警告, 其它的则会被视为错误并且退出 kubeadm,除非问题得到解决或者用户指定了 --ignore-preflflight-errors= 参数。

-

生成一个自签名的 CA 证书 (或者使用现有的证书,如果提供的话) 来为集群中的每一个组件建立身份标识。 如果用户已经通过 --cert-dir 配置的证书目录(默认为 /etc/kubernetes/pki)提供了他们自己的 CA 证书以及/或者密钥,那么将会跳过这个步骤,正如文档使用自定义证书所述。

-

将 kubeconfig 文件写入 /etc/kubernetes/ 目录,以便 kubelet、控制器管理器和调度器用来连接到API 服务器,它们每一个都有自己的身份标识,同时生成一个名为 admin.conf 的独立的 kubeconfifig文件,用于管理操作。

-

为 API 服务器、控制器管理器和调度器生成静态 Pod 的清单文件。静态 Pod 的清单文件被写入到/etc/kubernetes/manifests 目录; kubelet 会监视这个目录以便在系统启动的时候创建 Pod。一旦Control Plane的 Pod 都运行起来, kubeadm init 的工作流程就继续往下执行。

-

对Control Plane节点应用 labels 和 taints 标记以便不会在它上面运行其它的工作负载。

-

生成令牌以便其它节点以后可以使用这个令牌向Control Plane节点注册自己。

-

Kubeadm 会创建 confifigmap,提供添加节点所需要的信息。

# 查看 namespace 下的configmap kubectl get configmap -n kube-system kubectl describe configmap kubeadm-config -n kube-system

Kubernetes 集群启动问题,用journalctl查看日志

# Kubernetes 集群启动问题,用journalctl查看日志

systemctl status kubelet

journalctl -xefu kubelet

journalctl -u kube-apiserver

# 用kubectl 查看日志

kubectl describe pod kubernetes-dashboard-849cd79b75-s2snt --namespace kube-system -o yaml

kubectl logs -f pods/monitoring-influxdb-fc8f8d5cd-dbs7d -n kube-system

kubectl logs --tail 200 -f podname -n jenkins

执行 kubeadm join 异常问题

执行 kubeadm reset,并且将 cni0,flflannel1.1,docker0等网络规则删除,

镜像拉取不下来

修改 yaml 文件中的 image路径,改成阿里云镜像地址

安装dashboard

kubernetes-dashboard.yaml

# Copyright 2017 The Kubernetes Authors.

#

# Licensed under the Apache License, Version 2.0 (the "License");

# you may not use this file except in compliance with the License.

# You may obtain a copy of the License at

#

# http://www.apache.org/licenses/LICENSE-2.0

#

# Unless required by applicable law or agreed to in writing, software

# distributed under the License is distributed on an "AS IS" BASIS,

# WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

# See the License for the specific language governing permissions and

# limitations under the License.

apiVersion: v1

kind: Namespace

metadata:

name: kubernetes-dashboard

---

apiVersion: v1

kind: ServiceAccount

metadata:

labels:

k8s-app: kubernetes-dashboard

name: kubernetes-dashboard

namespace: kubernetes-dashboard

---

kind: Service

apiVersion: v1

metadata:

labels:

k8s-app: kubernetes-dashboard

name: kubernetes-dashboard

namespace: kubernetes-dashboard

spec:

type: NodePort

ports:

- port: 443

targetPort: 8443

nodePort: 31111

selector:

k8s-app: kubernetes-dashboard

---

apiVersion: v1

kind: Secret

metadata:

labels:

k8s-app: kubernetes-dashboard

name: kubernetes-dashboard-certs

namespace: kubernetes-dashboard

type: Opaque

---

apiVersion: v1

kind: Secret

metadata:

labels:

k8s-app: kubernetes-dashboard

name: kubernetes-dashboard-csrf

namespace: kubernetes-dashboard

type: Opaque

data:

csrf: ""

---

apiVersion: v1

kind: Secret

metadata:

labels:

k8s-app: kubernetes-dashboard

name: kubernetes-dashboard-key-holder

namespace: kubernetes-dashboard

type: Opaque

---

kind: ConfigMap

apiVersion: v1

metadata:

labels:

k8s-app: kubernetes-dashboard

name: kubernetes-dashboard-settings

namespace: kubernetes-dashboard

---

kind: Role

apiVersion: rbac.authorization.k8s.io/v1

metadata:

labels:

k8s-app: kubernetes-dashboard

name: kubernetes-dashboard

namespace: kubernetes-dashboard

rules:

# Allow Dashboard to get, update and delete Dashboard exclusive secrets.

- apiGroups: [""]

resources: ["secrets"]

resourceNames: ["kubernetes-dashboard-key-holder", "kubernetes-dashboard-certs", "kubernetes-dashboard-csrf"]

verbs: ["get", "update", "delete"]

# Allow Dashboard to get and update 'kubernetes-dashboard-settings' config map.

- apiGroups: [""]

resources: ["configmaps"]

resourceNames: ["kubernetes-dashboard-settings"]

verbs: ["get", "update"]

# Allow Dashboard to get metrics.

- apiGroups: [""]

resources: ["services"]

resourceNames: ["heapster", "dashboard-metrics-scraper"]

verbs: ["proxy"]

- apiGroups: [""]

resources: ["services/proxy"]

resourceNames: ["heapster", "http:heapster:", "https:heapster:", "dashboard-metrics-scraper", "http:dashboard-metrics-scraper"]

verbs: ["get"]

---

kind: ClusterRole

apiVersion: rbac.authorization.k8s.io/v1

metadata:

labels:

k8s-app: kubernetes-dashboard

name: kubernetes-dashboard

rules:

# Allow Metrics Scraper to get metrics from the Metrics server

- apiGroups: ["metrics.k8s.io"]

resources: ["pods", "nodes"]

verbs: ["get", "list", "watch"]

---

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

labels:

k8s-app: kubernetes-dashboard

name: kubernetes-dashboard

namespace: kubernetes-dashboard

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: Role

name: kubernetes-dashboard

subjects:

- kind: ServiceAccount

name: kubernetes-dashboard

namespace: kubernetes-dashboard

---

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: kubernetes-dashboard

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: kubernetes-dashboard

subjects:

- kind: ServiceAccount

name: kubernetes-dashboard

namespace: kubernetes-dashboard

---

kind: Deployment

apiVersion: apps/v1

metadata:

labels:

k8s-app: kubernetes-dashboard

name: kubernetes-dashboard

namespace: kubernetes-dashboard

spec:

replicas: 1

revisionHistoryLimit: 10

selector:

matchLabels:

k8s-app: kubernetes-dashboard

template:

metadata:

labels:

k8s-app: kubernetes-dashboard

spec:

containers:

- name: kubernetes-dashboard

image: registry.cn-beijing.aliyuncs.com/qingfeng666/dashboard:v2.0.4

imagePullPolicy: Always

ports:

- containerPort: 8443

protocol: TCP

args:

- --auto-generate-certificates

- --namespace=kubernetes-dashboard

# Uncomment the following line to manually specify Kubernetes API server Host

# If not specified, Dashboard will attempt to auto discover the API server and connect

# to it. Uncomment only if the default does not work.

# - --apiserver-host=http://my-address:port

volumeMounts:

- name: kubernetes-dashboard-certs

mountPath: /certs

# Create on-disk volume to store exec logs

- mountPath: /tmp

name: tmp-volume

livenessProbe:

httpGet:

scheme: HTTPS

path: /

port: 8443

initialDelaySeconds: 30

timeoutSeconds: 30

securityContext:

allowPrivilegeEscalation: false

readOnlyRootFilesystem: true

runAsUser: 1001

runAsGroup: 2001

volumes:

- name: kubernetes-dashboard-certs

secret:

secretName: kubernetes-dashboard-certs

- name: tmp-volume

emptyDir: {}

serviceAccountName: kubernetes-dashboard

nodeSelector:

"kubernetes.io/os": linux

# Comment the following tolerations if Dashboard must not be deployed on master

tolerations:

- key: node-role.kubernetes.io/master

effect: NoSchedule

---

kind: Service

apiVersion: v1

metadata:

labels:

k8s-app: dashboard-metrics-scraper

name: dashboard-metrics-scraper

namespace: kubernetes-dashboard

spec:

ports:

- port: 8000

targetPort: 8000

selector:

k8s-app: dashboard-metrics-scraper

---

kind: Deployment

apiVersion: apps/v1

metadata:

labels:

k8s-app: dashboard-metrics-scraper

name: dashboard-metrics-scraper

namespace: kubernetes-dashboard

spec:

replicas: 1

revisionHistoryLimit: 10

selector:

matchLabels:

k8s-app: dashboard-metrics-scraper

template:

metadata:

labels:

k8s-app: dashboard-metrics-scraper

annotations:

seccomp.security.alpha.kubernetes.io/pod: 'runtime/default'

spec:

containers:

- name: dashboard-metrics-scraper

image: registry.cn-beijing.aliyuncs.com/qingfeng666/metrics-scraper:v1.0.4

ports:

- containerPort: 8000

protocol: TCP

livenessProbe:

httpGet:

scheme: HTTP

path: /

port: 8000

initialDelaySeconds: 30

timeoutSeconds: 30

volumeMounts:

- mountPath: /tmp

name: tmp-volume

securityContext:

allowPrivilegeEscalation: false

readOnlyRootFilesystem: true

runAsUser: 1001

runAsGroup: 2001

serviceAccountName: kubernetes-dashboard

nodeSelector:

"kubernetes.io/os": linux

# Comment the following tolerations if Dashboard must not be deployed on master

tolerations:

- key: node-role.kubernetes.io/master

effect: NoSchedule

volumes:

- name: tmp-volume

emptyDir: {}

kubectl create -f kubernetes-dashboard.yaml

查看创建的 service

kubectl get svc -n kubernetes-dashboard

获取token

kubectl -n kube-system describe $(kubectl -n kube-system get secret -n kube-system -o name |grep namespace) | grep token

评论区